Bị tấn công bằng mã độc tống tiền, có giải mã được không?

Các loại ransomware hiện đại rất khó giải mã, trong khi lựa chọn trả tiền cho tin tặc chưa chắc hiệu quả, lại tạo ra động lực cho tin tặc tấn công doanh nghiệp.

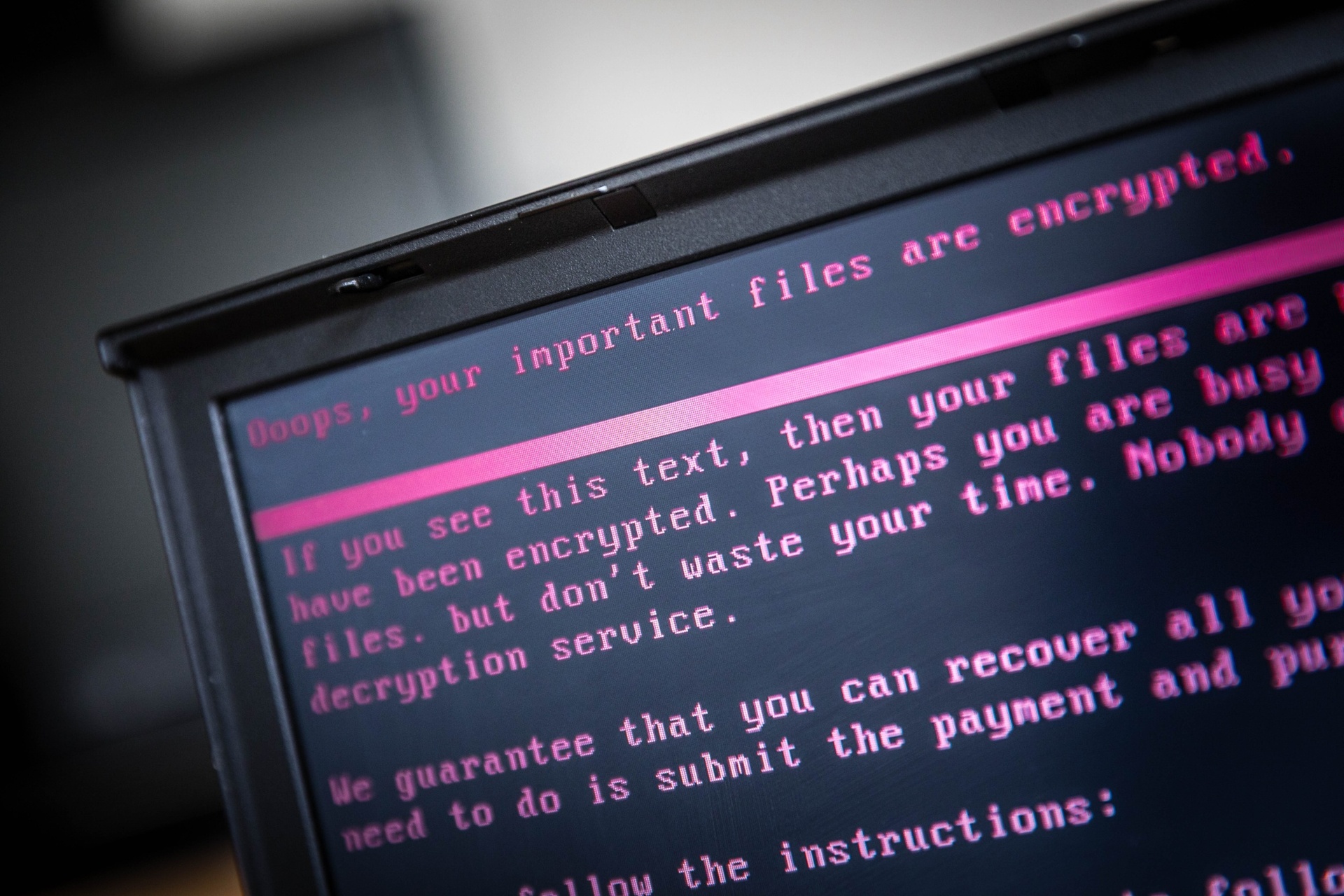

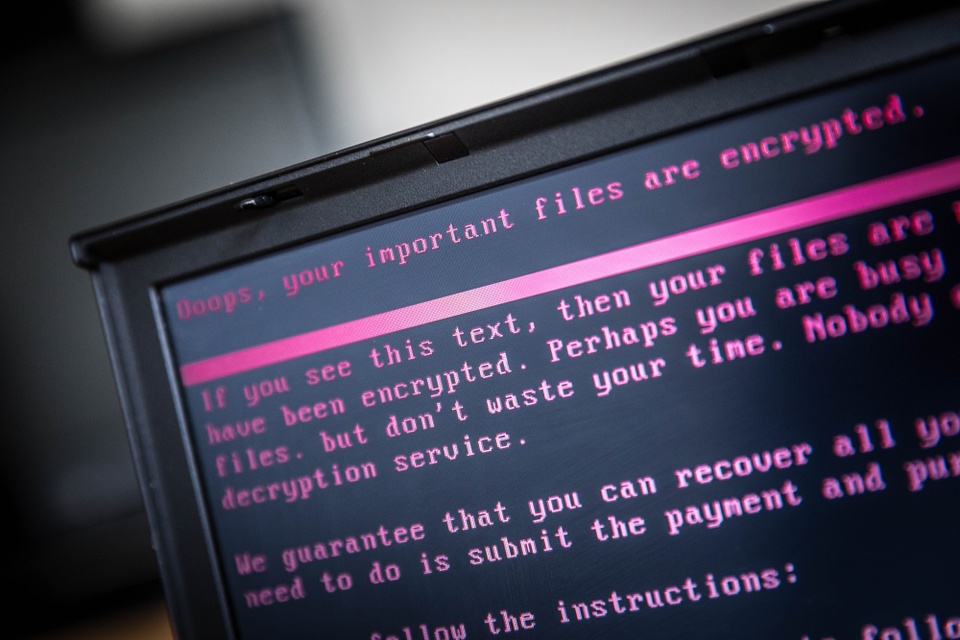

Thông báo máy tính bị mã độc tống tiền tấn công. Ảnh: Bloomberg.

Thông báo máy tính bị mã độc tống tiền tấn công. Ảnh: Bloomberg.

Thời gian gần đây, tấn công mã độc tống tiền (ransomware) trở thành vấn nạn đáng báo động. Sau sự cố với hệ thống VNDirect, đến lượt PVOIL bị tấn công gây ngưng trệ toàn bộ hệ thống.

Những cuộc tấn công nhắm vào doanh nghiệp lớn, thuộc các lĩnh vực quan trọng như chứng khoán và năng lượng. Không chỉ đòi tiền lấy khóa giải mã, tin tặc có thể bán dữ liệu cho bên thứ ba, yêu cầu thêm tiền chuộc để thu lợi nhiều nhất có thể.

Tấn công tống tiền không phải dạng xâm nhập mới. Dù vậy, sau nhiều lần “tiến hóa”, thuật toán ransomware hiện nay khiến việc giải mã rất khó khăn, gần như hoàn toàn phụ thuộc vào kẻ tạo ra mã độc.

Các chuyên gia bảo mật cũng cho rằng nếu có biện pháp sau lưu (backup) đủ tốt, thường xuyên kiểm tra, rà soát, có thể giảm đáng kể nguy cơ bị hacker thâm nhập vào hệ thống dẫn đến mã hóa tống tiền. Nếu cứ gặp trường hợp này mà trả tiền thì chỉ giải quyết phần ngọn, không đảm bảo xóa được hết mã độc ra khỏi hệ thống, đồng thời khuyến khích các nhóm tin tặc tiếp tục nhắm đến doanh nghiệp trong tương lai.

Thuật toán mã hóa của ransomware

Theo TrendMicro, ransomware sử dụng 4 phương thức mã hóa chính. Một số mã độc đời cũ dùng thuật toán mã hóa đối xứng, mật khẩu mã hóa và giải mã giống nhau. Với kỹ thuật này, khóa giải mã được lưu lên ổ cứng.

Khi nạn nhân trả tiền, tin tặc sẽ mở file chứa mật khẩu để giải mã hệ thống. Tuy nhiên, chuyên gia bảo mật cũng có thể tìm vị trí lưu khóa giải mã, từ đó viết công cụ mở khóa.

Các ransomware tiên tiến hơn sử dụng thuật toán mã hóa bất đối xứng. Khi đó, mã độc tạo khóa dùng chung (public key) để mã hóa toàn bộ file, và khóa riêng tư (private key) phục vụ giải mã.

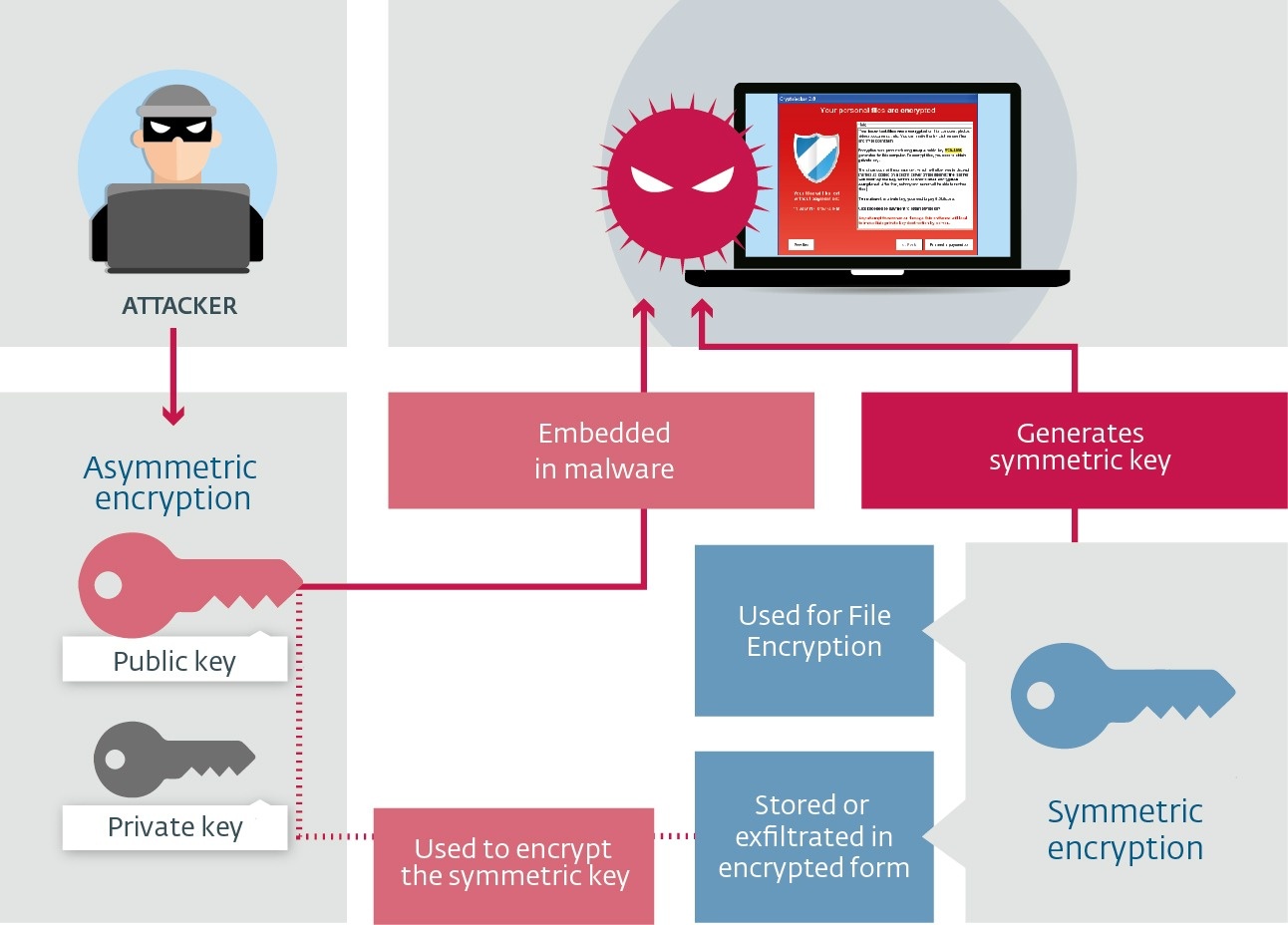

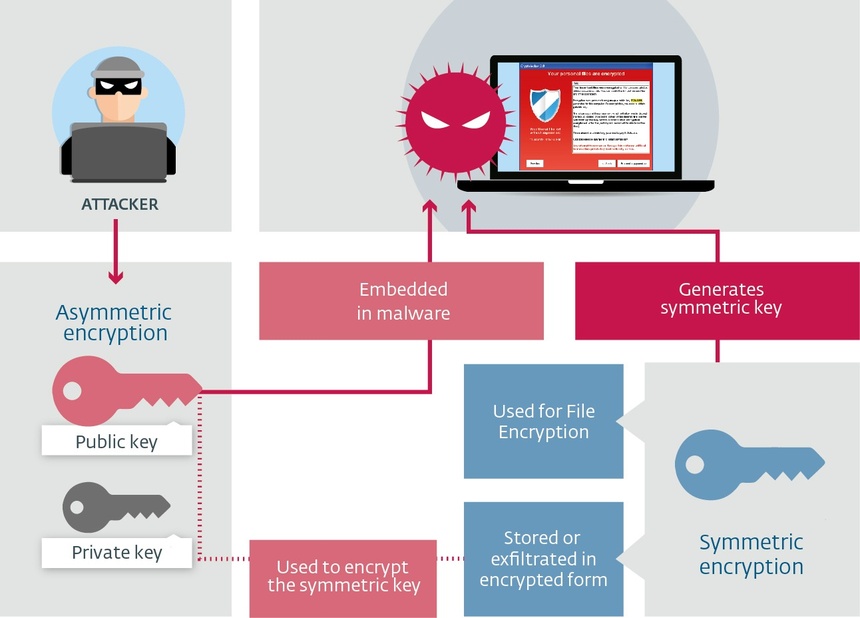

Sơ đồ kỹ thuật mã hóa của nhiều ransomware hiện nay. Ảnh: WeLiveSecurity.

Sơ đồ kỹ thuật mã hóa của nhiều ransomware hiện nay. Ảnh: WeLiveSecurity.

Mã độc có thể lưu khóa riêng tư (hoặc cả 2 loại khóa) lên máy chủ. Tuy nhiên, cách tiếp cận này yêu cầu máy tính nạn nhân có Internet và máy chủ kết nối liên tục. Nếu không, quá trình mã hóa dữ liệu có thể gặp trục trặc.

Hầu hết ransomware hiện đại sử dụng kết hợp thuật toán mã hóa dữ liệu đối xứng và bất đối xứng. Trong đó, phần mềm và máy chủ sẽ tạo 2 bộ khóa riêng.

Khi lây nhiễm, ransomware mã hóa file trên máy bằng thuật toán đối xứng. Sau đó, khóa giải mã bị mã hóa bằng khóa chung (bất đối xứng) tạo bởi mã độc trên máy tính.

Tiếp theo, máy chủ tạo cặp khóa bất đối xứng khác. Khóa công khai của máy chủ mã hóa khóa riêng tư trên phần mềm, còn khóa riêng tư của máy chủ nằm trong tay tin tặc.

Có thể giải mã ransomware không?

Khi hệ thống nhiễm ransomware, nạn nhân thường nhận thông báo đòi tiền, và hậu quả xảy ra nếu không trả tiền.

Một số ransomware có thể giải mã bằng phần mềm. Chúng được thiết kế nhằm tìm hiểu hành vi của ransomware nhất định, từ đó sử dụng thuật toán giải mã, đưa nội dung file về trạng thái thông thường.

Công cụ giải mã cho ransomware REvil. Ảnh: Bitdefender.

Công cụ giải mã cho ransomware REvil. Ảnh: Bitdefender.

Tuy nhiên, các ransomware đời mới rất khó giải mã. Ví dụ, chưa có công cụ giải mã LockBit do thuật toán phức tạp, khiến công cụ giải mã mất nhiều thời gian phát triển.

Một số ransomware thậm chí không có khóa giải mã. Ví dụ, mã độc Cryptonite xuất hiện vào tháng 10/2022 với hoạt động rất đơn giản: xóa sạch file trên máy. Do đó, kể cả khi nạn nhân trả tiền, tin tặc cũng không thể đưa khóa giải mã.

“Một khi dữ liệu đã bị mã hóa, gần như không có cơ hội để giải mã”, Trung tá Lê Xuân Thủy, Giám đốc Trung tâm An ninh mạng Quốc gia, Cục An ninh mạng và phòng, chống tội phạm sử dụng công nghệ cao (A05 – Bộ Công an) nhận định. Theo chuyên gia, nếu không có phương án sao lưu dữ liệu để phục hồi, doanh nghiệp bị tấn công chỉ có thể trả tiền chuộc, hoặc may mắn lấy được chìa khóa giải mã trong các trường hợp tấn công được nhóm hacker.

“Xác suất để giải mã dữ liệu mà không có khóa có thể nói là bằng 0, vì mã hóa là nền tảng của Internet. Nếu có thể giải mã được toàn bộ kỹ thuật mã hóa thì không khác gì nắm chìa khóa của cả Internet”, ông Vũ Ngọc Sơn, Trưởng ban Nghiên cứu công nghệ – Hiệp hội An ninh mạng quốc gia, Giám đốc kỹ thuật NCS nhấn mạnh.

Khuyến khích không trả tiền cho hacker

Sự phức tạp của ransomware khiến các tổ chức gặp khó khăn từ xác định mã độc, tìm công cụ giải mã đến khôi phục hệ thống. Một số doanh nghiệp chấp nhận thanh toán cho hacker thông qua tiền mã hóa để lấy mã khóa, như trường hợp một doanh nghiệp vào tháng 3 vừa qua. Tuy vậy, đây là điều mà các chuyên gia khuyến cáo không nên làm.

“Việc trả tiền tạo ra tiền lệ nguy hiểm cho chính doanh nghiệp đó và các doanh nghiệp khác trên thị trường”, trung tá Lê Xuân Thủy nhận định.

Trung tá Lê Xuân Thủy, Giám đốc Trung tâm An ninh mạng Quốc gia, Cục An ninh mạng và phòng, chống tội phạm sử dụng công nghệ cao (A05 – Bộ Công an). Ảnh: Cương Quyết.

Trung tá Lê Xuân Thủy, Giám đốc Trung tâm An ninh mạng Quốc gia, Cục An ninh mạng và phòng, chống tội phạm sử dụng công nghệ cao (A05 – Bộ Công an). Ảnh: Cương Quyết.

Về vấn đề trả tiền cho tin tặc, chuyên gia của A05 cho biết một trong những khuyến cáo của Sáng kiến quốc tế về chống mã độc tống tiền (do Mỹ khởi xướng) là vận động không trả tiền vì có thể kích thích nhóm tấn công nhắm đến chúng ta. Dù vậy, ở Việt Nam hiện tại chưa có các quy định trong pháp luật, nên việc trả tiền hay không vẫn là lựa chọn của doanh nghiệp.

Trung tá Lê Xuân Thủy đề cập trường hợp một doanh nghiệp năng lượng tại TP.HCM bị tấn công ransomware, A05 đã phối hợp cơ quan quốc tế, triệt phá nhóm tấn công và lấy được khóa giải mã dữ liệu.

“Tuy nhiên, không phải đơn vị nào cũng may mắn như vậy. Chúng ta phải chuẩn bị phương án phục hồi dữ liệu, ít nhất với các phần dữ liệu quan trọng”, đại diện A05 nhấn mạnh.

Ông Vũ Ngọc Sơn cho rằng việc đầu tư các quy trình bảo mật ban đầu có thể tốn kém, nhưng làm đúng sẽ giúp doanh nghiệp tiết kiệm nhiều tiền hơn hẳn so với số tiền phải bỏ ra để chuộc lại dữ liệu trong trường hợp rủi ro xảy ra.

“Không nên suy nghĩ đầu tư cho an ninh mạng là tốn kém. Quan trọng là làm đúng chứ không phải đầu tư bao nhiêu tiền”, ông Vũ Ngọc Sơn nhận định.